Profile امنیتی IPS

فورتیگیت دارای پروفایلهای امنیتی IPS پیشفرض متعددی است. این پروفایلها برای شروع کار مفید هستند اما به طور اختصاصی برای محیط شما تنظیم نشدهاند و به همین دلیل بهترین انتخاب نخواهند بود. شما میتوانید پروفایلهای موجود را سفارشیسازی کنید یا از ابتدا پروفایل جدیدی ایجاد کنید. پروفایل IPS در FortiGate با فیلترهای هوشمند، قابلیت سفارشیسازی، و اتصال به FortiAnalyzer، امکان شناسایی تهدیدات شبکه، ثبت دقیق لاگهای امنیتی، و بهینهسازی پاسخ به حملات را فراهم میکند.

مطالبی که بررسی میکنیم

- فیلترها

- تعریف Policy

- تعریف دارایی

- عملکرد امضا

- گزارشگیری، هشداردهی و ثبت رویدادها

- امضاهای سفارشی

- بهروزرسانیها

هنگام انتخاب امضاها، شما قادر خواهید بود فیلترهایی را اعمال کنید تا مجموعهای از امضاها که همه ویژگی مشترکی دارند را شامل شوند. هدف اصلی یک فیلتر این است که بار روی فورتیگیت را کاهش دهد با حذف امضاهای غیر ضروری. امضاهای غیر ضروری میتوانند به دو صورت تعریف شوند:

- امضاهایی که با ترافیکی مطابقت دارند که Policy اعمال شده به پروفایل IPS آن را مجاز نمیداند.

- امضاهایی که با ترافیکی که برای سیستمها یا منابعی که میخواهید از آنها حفاظت کنید پیشبینی شده، مطابقت ندارند.

اگر Policy فقط اجازه دسترسی به TCP/443 و TCP/80 را بدهد، انتخاب فیلترهای [PROT] HTTPS و [PROT] HTTP فقط امضاهایی را که با این پروتکلها مطابقت دارند شامل میشود. زیرا زمانی که فیلترها را در یک دسته (مانند پروتکل) انتخاب میکنید، انتخابها با استفاده از عملگر منطقی OR ترکیب میشوند.

وقتی که داراییای که از آن محافظت میکنید به خوبی تعریف شده باشد، میتوانید از آن اطلاعات برای حذف امضاهای غیر ضروری استفاده کنید. برای مثال، اگر شما در حال محافظت از سرورهای لینوکس هستید، میتوانید فیلتر [OS] Linux و همچنین فیلترهای TARGET [Server] را اعمال کنید. برخلاف انتخاب فیلترها در یک دسته، زمانی که فیلترهایی از دستههای مختلف (مثلاً OS و TARGET) را اعمال میکنید، انتخابها با استفاده از عملگر منطقی AND ترکیب میشوند.

|

در هر دو مورد بالا، باید مراقب باشید که اگر Policy یا تعریف دارایی بهروزرسانی شود، پروفایل IPS باید برای تطابق با آن تنظیم گردد.

گزینههای فیلتر پیشرفته میتوانند از طریق CLI پیکربندی شوند.

|

هر امضای IPS دارای عملکرد پیشفرضی مانند Block یا Pass است که باید بهصورت دقیق برای هر نوع تهدید بررسی شود، همانطور که در زیر مشاهده میشود.

مهم است که عملکرد هر امضای انتخاب شده را بررسی کنید تا مطمئن شوید که همانطور که قصد دارید عمل میکنند. شما میتوانید این کار را با مراجعه به Security Profiles > IPS signatures و اعمال فیلترها در پروفایل امنیتی IPS خود انجام دهید. برای مثال، OS: Linux و Target: Server.

امضاهای IPS به طور پیشفرض به دلیل مثبتهای کاذب (false positives) که در آن ترافیک به اشتباه به عنوان مخرب شناسایی میشود، به Pass تنظیم میشوند. در این صورت، اگر عملکرد امضا Drop باشد، IPS با ترافیک معمولی تداخل میکند. بنابراین بهترین روش این است که پروفایل IPS خود را سفارشیسازی کرده و به طور منظم بررسی کنید تا مثبتهای کاذب به حداقل برسد. مثبتهای کاذب ممکن است به دلایل مختلفی اتفاق بیفتد، از جمله:

- امضاها با گذر زمان اصلاح میشوند

امضاهای جدید معمولاً با عملکرد Pass منتشر میشوند تا تیم FortiGuard آنها را با دادههای بیشتر اصلاح کند. از آنجا که اولویت با مطابقت با ترافیک مخرب است، امضاها معمولاً در ابتدا گستردهتر هستند و با گذشت زمان خاصتر میشوند.

ترافیکی که یک آسیبپذیری را در یک هدف بسیار خاص بهرهبرداری میکند، ممکن است مشابه ترافیک معمولی یا مورد انتظار برای سایر برنامهها باشد.

هنگام افزودن امضاها به یک پروفایل IPS، شما میتوانید عملکرد پیشفرض امضا را لغو کنید. این برای تمام امضاهایی که در این زمان اضافه میشوند اعمال میشود. در زیر، عملکرد Monitor برای امضاهایی با شدت پایین و اطلاعاتی نشان داده شده است.

امضاهای داخل یک سنسور IPS ممکن است بسته به نحوه افزودن آنها عملکردهای مختلفی داشته باشند.

از بایگانی تا تحلیلهای بعدی، فورنزیکهای سایبری در صورت وقوع نقض، یا اتوماسیون پاسخها به رویدادهای امنیتی، ثبت رویدادهای IPS بسیار مفید است. رویدادهای Block به طور خودکار یک لاگ تولید میکنند، اما به طور پیشفرض، امضاهایی که به Pass تنظیم شدهاند، لاگ تولید نمیکنند. به همین دلیل، Monitor معمولاً به عنوان یک جایگزین برای امضاهایی که عملکرد Pass دارند انتخاب میشود. Monitor به ترافیک مطابقت داده شده اجازه عبور میدهد، اما همچنین یک لاگ امنیتی تولید میکند.

بررسی لاگها برای پیادهسازی IPS شما مهم است تا نه تنها تأیید کنید که یک حمله مسدود شده است، بلکه زمانی که پروفایلها با عملکرد Monitor را بررسی میکنید نیز ضروری است. شما میتوانید لاگها را در GUI فورتیگیت در مسیر Log & Report > Security Events > Intrusion Prevention بررسی کنید. با دوبار کلیک بر روی یک ورودی، میتوانید جزئیات بیشتری در مورد رویداد مشاهده کنید.

همچنین، لاگها را میتوان از طریق CLI با استفاده از دستورات زیر بررسی کرد:

execute log filter reset

execute log filter device 0

execute log filter category 4

execute log display

end

|

حافظه با دستور execute log filter device انتخاب میشود و لاگهای UTM IPS با دستور execute log filter category انتخاب میشوند.

|

امضاهای سفارشی میتوانند برای دقت بیشتر در رفع نیازهای IPS شرکت شما ایجاد شوند. جزئیات کامل نحوه ایجاد این امضاها در راهنمای Custom IPS and Application Control Signature Syntax Guide آمده است.

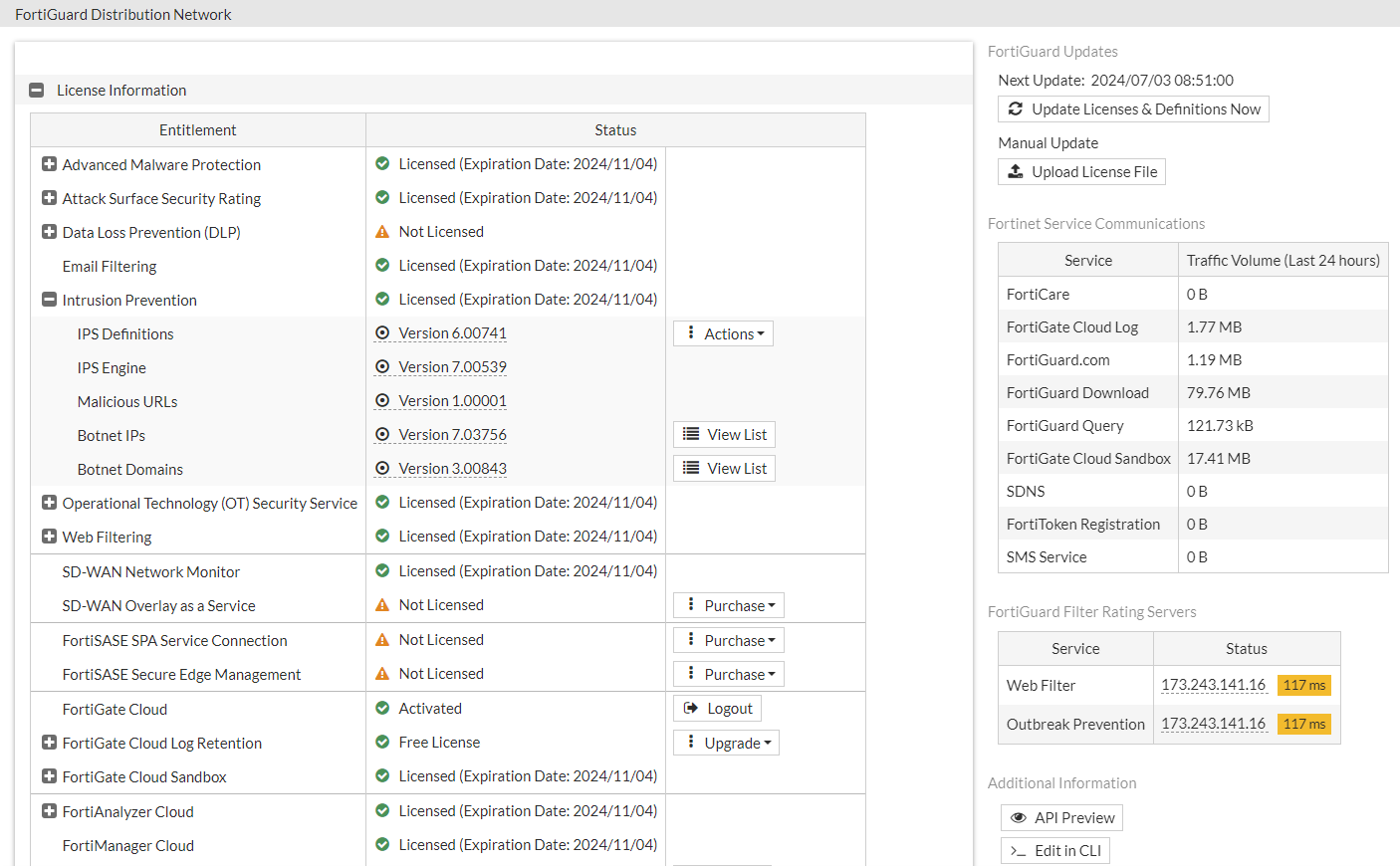

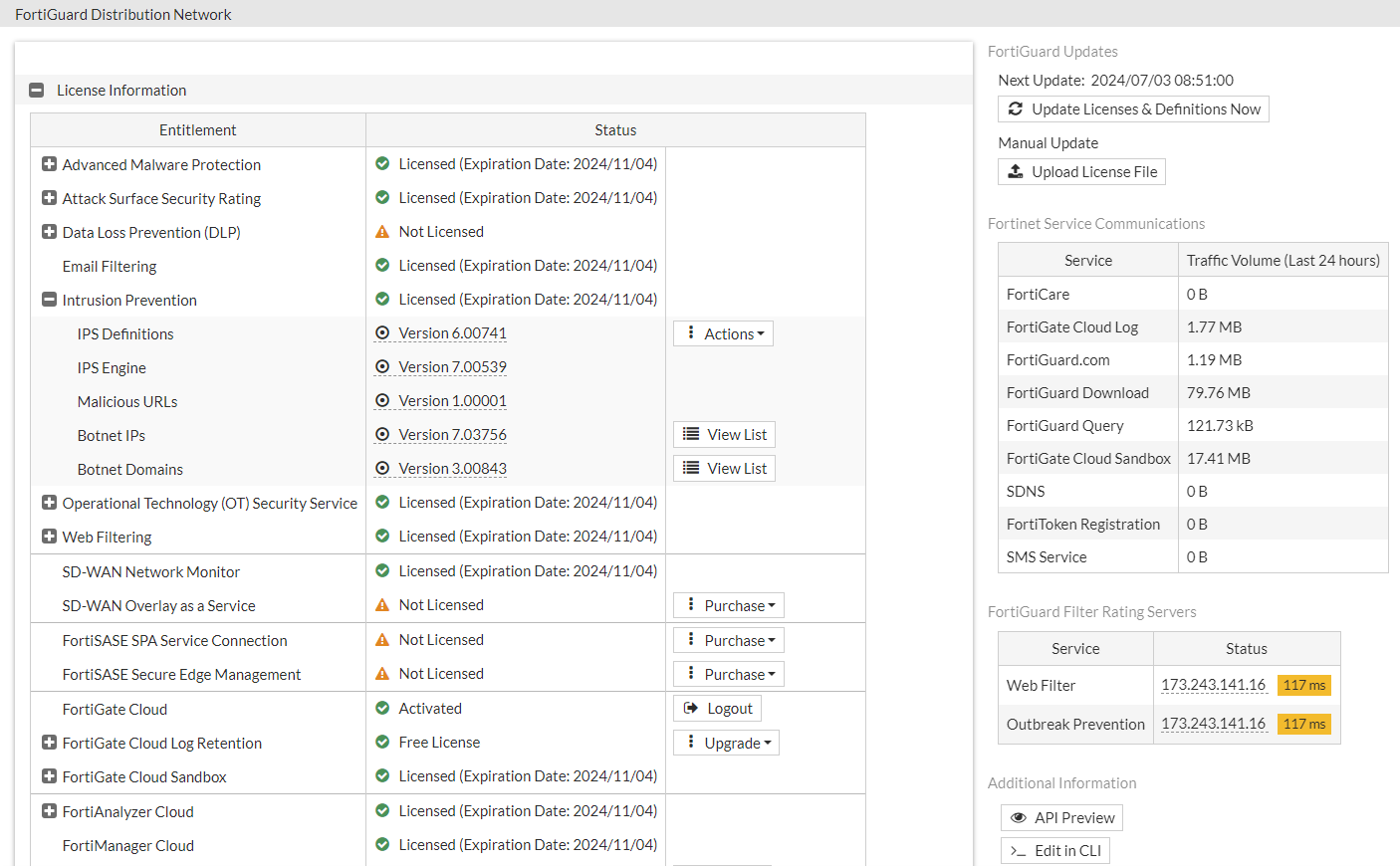

بخش اول: بهروزرسانی آنلاین IPS از طریق FortiGuard (با لایسنس رسمی)

در مسیر

System > FortiGuard > License Information > Intrusion Prevention

میتوانید چندین پایگاه داده و نسخههای مختلف از موتور IPS را مشاهده کنید.

IPS Engine فرآیند اصلی برای اجرای بررسیهای امنیتی است و مشابه موتور آنتیویروس (AV)، بهصورت پیشفرض در فریمور FortiGate گنجانده شده است. اما برای دریافت امضاهای جدید و بهروزرسانیهای امنیتی، دستگاه نیازمند اتصال به سرورهای FortiGuard و برخورداری از لایسنس فعال IPS است.

در این حالت، FortiGate بهصورت دورهای با سرورهای Fortinet ارتباط برقرار میکند و آخرین بستههای امنیتی، امضاهای تهدیدات، IPهای Botnet و دیتابیس URLهای مخرب را بهروزرسانی مینماید.

بخش دوم: بهروزرسانی آفلاین IPS از طریق نرمافزار سیبتا (SIBTA)

در سازمانهایی که به دلایل امنیتی یا زیرساختی امکان برقراری ارتباط مستقیم با سرورهای FortiGuard وجود ندارد، میتوان بهجای استفاده از لایسنس آنلاین، از راهکار آفلاین استفاده کرد.

نرمافزار سیبتا (SIBTA)، بهعنوان یک راهحل بومی و قدرتمند، امکان تهیه بستههای بهروزرسانی امضاهای IPS، AV و... را بهصورت امن و قابل کنترل فراهم میکند.

با استفاده از سیبتا:

- میتوانید آخرین نسخه دیتابیس IPS را بدون نیاز به اینترنت برای FortiGate فراهم کنید.

- سیستم همچنان از امضاهای جدید برای شناسایی تهدیدات استفاده میکند.

- بدون نیاز به ثبت لایسنس رسمی، امنیت دستگاه حفظ میشود.

- به این ترتیب، حتی در شبکههای ایزوله و امنیتی نیز امکان بهرهمندی از IPS Engine بهروز و کارآمد فراهم خواهد بود.

تعاریف

- تعاریف IPS: این بسته امضاها در فورتیگیت برای بررسی IPS است. به طور پیشفرض، امضاهای IPS به عنوان بخشی از بهروزرسانیهای خودکار FortiGuard بهروزرسانی میشوند. IPS بهترین عملکرد را زمانی دارد که اطلاعات/امضاهای به روز داشته باشد.

- پایگاه داده URL مخرب: یک پایگاه داده URL مخرب محلی برای کمک به شناسایی حملات drive-by است. این پایگاه داده شامل تمام URLهای مخرب فعال در ماه گذشته و تمام URLهای مخرب فعال در سه ماه گذشته است.

- Botnet IPs and Botnet Domains: پایگاه داده IP باتنت میتواند در یک پروفایل IPS استفاده شود. این امکان را میدهد تا فورتیگیت ارتباطات باتنت شناسایی شده را در لاگها ثبت یا مسدود کند. پایگاه داده دامنههای باتنت فقط برای بررسی DNS است.

در بخش سمت راست، شما میتوانید سیستم را مجبور کنید تا درخواست بهروزرسانی به سرورهای FortiGuard ارسال کند. جدول زیر همچنین نشانه خوبی از ارتباطات سرویس FortiGuard ارائه میدهد.

در نسخههای FortiOS 7.2 و 7.4، قابلیتهای جدیدی برای IPS و بهینهسازی مدیریت امضاها ارائه شده است که امنیت شبکه را تقویت میکنند.

برای یافتن تنظیمات مربوط به پیکربندی بهروزرسانیهای FortiGuard، به پایین صفحه FortiGuard بروید.

شما میتوانید فرکانس بهروزرسانی امضاها و مکانهای سرویس بهروزرسانی را انتخاب کنید. گزینههای دیگر شامل "Improve IPS quality" است که به فورتیگیت اجازه میدهد ویژگیهای حمله را به FortiGuard ارسال کند. گزینه "Use Extended IPS signature Package" به فورتیگیت این امکان را میدهد که پایگاه داده IPS گسترشیافته را دانلود کند.

یک بهروزرسانی موفق پایگاه داده IPS همچنین یک فایل لاگ تولید میکند.

شما همچنین میتوانید فهرست کامل امضاهای IPS را از صفحه سرویس FortiGuard مشاهده کنید.